RedLine Stealer’ın uluslararası yetkililer tarafından ele geçirilmesinin ardından güvenlik araştırmacıları, bu bilgi hırsızının belgelenmemiş arka uç modülleri üzerine yaptıkları ve ele geçirme çabasında kolluk kuvvetlerine yardımcı olan araştırmalarını yayımladı.

Güvenlik araştırmacıları, kolluk kuvvetleriyle iş birliği içinde, 2023 yılında RedLine Stealer’ın arkasındaki altyapıyı çalıştırmak için kullanılan çok sayıda modülü topladı. Hollanda Ulusal polisi, FBI, Eurojust ve diğer bazı kolluk kuvvetleriyle birlikte 24 Ekim 2024’te kötü şöhretli RedLine Stealer operasyonunu ve META Stealer adlı klonunu ortadan kaldırdı.

Magnus Operasyonu olarak adlandırılan bu küresel çaba, Hollanda’da üç sunucunun kaldırılması, iki alan adına el konulması, Belçika’da iki kişinin gözaltına alınması ve ABD’de fail olduğu iddia edilen kişilerden birine yönelik suçlamaların açığa çıkarılmasıyla sonuçlandı.

Güvenlik araştırmacıları, Nisan 2023’te RedLine kötü amaçlı yazılımının kısmi olarak çökertilmesi operasyonuna katılmış ve kötü amaçlı yazılımın kontrol paneli için ölü bırakma çözümleyicileri olarak kullanılan birkaç GitHub deposunun kaldırılmasını sağlamıştı. O sıralarda , Flare’deki diğer araştırmacılarla iş birliği içinde bu kötü amaçlı yazılım ailesinin daha önce belgelenmemiş arka uç modüllerini araştırıldı. Bu modüller doğrudan kötü amaçlı yazılımla etkileşime girmiyor, bunun yerine kimlik doğrulama işlemini gerçekleştiriyor ve kontrol paneli için işlevsellik sağlıyor.

RedLine kontrol panellerini barındırmak için kullanılan 1.000’den fazla benzersiz IP adresini tespit edildi. Bazı çakışmalar olsa da bu, RedLine MaaS’a abone olanların sayısının 1.000 civarında olduğunu gösteriyor. Ayrıntılı olarak incelenen RedLine Stealer’ın 2023 sürümleri, bileşenler arasındaki iletişim için Windows İletişim Çerçevesini kullanırken 2024’teki en son sürüm bir REST API kullanıyor.

Kaynak kodu ve arka uç örnekleri üzerinde yaptığımız analizlere dayanarak, RedLine Stealer ve META Stealer’ın aynı yaratıcıyı paylaştığını belirledik.” dedi.

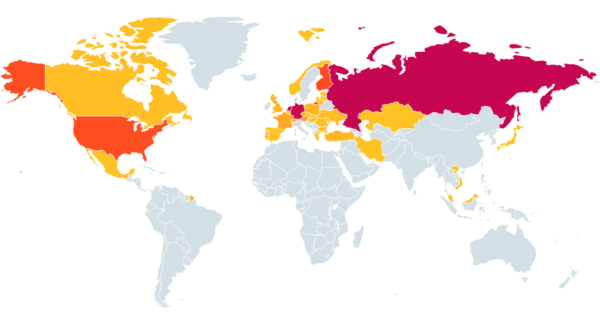

Bu benzersiz IP adresleri RedLine panellerini barındırmak için kullanıldı. Bu barındırılan panellerden Rusya, Almanya ve Hollanda’nın her biri toplamın yaklaşık yüzde 20’sini oluştururken Finlandiya ve Amerika Birleşik Devletleri’nin her biri yaklaşık yüzde 10’u temsil ediyor. Ayrıca birden fazla farklı arka uç sunucusu tespit edebildi. Coğrafi dağılımlarına göre, sunucular çoğunlukla Rusya’da (yaklaşık üçte biri) bulunurken İngiltere, Hollanda ve Çek Cumhuriyeti’nin her biri tespit ettiğimiz sunucuların yaklaşık yüzde 15’ini temsil ediyor.

İlk keşif 2020 yılında

RedLine Stealer, ilk olarak 2020’de keşfedilen bilgi çalan kötü amaçlı bir yazılımdır ve merkezi olarak işletilmek yerine herkesin çeşitli çevrimiçi forumlardan ve Telegram kanallarından anahtar teslimi bir bilgi çalma çözümü satın alabileceği bir MaaS modelinde çalışır.

İştirakçiler olarak adlandırdığımız müşteriler aylık abonelik ya da ömür boyu lisans alabiliyor; paraları karşılığında kötü amaçlı yazılım örnekleri üreten ve onlar için bir C&C sunucusu görevi gören bir kontrol paneline sahip oluyorlar.

Oluşturulan örnekler, yerel kripto para cüzdanları; tarayıcılardan çerezler, kayıtlı kimlik bilgileri ve kayıtlı kredi kartı bilgileri; Steam, Discord, Telegram ve çeşitli masaüstü VPN uygulamalarından kayıtlı veriler dahil olmak üzere çok çeşitli bilgileri toplayabiliyor. Hazır bir çözüm kullanmak, iştiraklerin RedLine Stealer’ı daha büyük kampanyalara entegre etmesini kolaylaştırıyor. Bazı önemli örnekler arasında 2023’te ChatGPT’nin ücretsiz indirilmesi ve 2024’ün ilk yarısında video oyunu hileleri gibi görünmek yer alıyor.

Magnus Operasyonu’ndan önce RedLine, kontrol panelini kullanan çok sayıda iştirakçisiyle en yaygın bilgi hırsızı kötü amaçlı yazılımlar arasındaydı. Ancak hizmet olarak kötü amaçlı yazılım girişimi, bazıları şu anda kolluk kuvvetleri tarafından tespit edilen az sayıda kişi tarafından yönetiliyor gibi görünüyor.

Huawei Watch GT 5: Bol seçenekli amiral gemisi akıllı saat