Pil optimizasyon uygulaması gibi görünen ancak PayPal ödeme sistemleri hesaplarından para çalmaya odaklanan yeni bir Android truva atı tespit edildi.

İlk olarak Kasım 2018’de ESET tarafından tespit edilen kötü amaçlı yazılım, bankacılık truva atı yeteneklerini, Android erişilebilirlik hizmetlerinin kötüye kullanımı ile birleştiriyor. Ve bu haliyle de resmi PayPal uygulaması kullanıcılarını hedef alıyor.

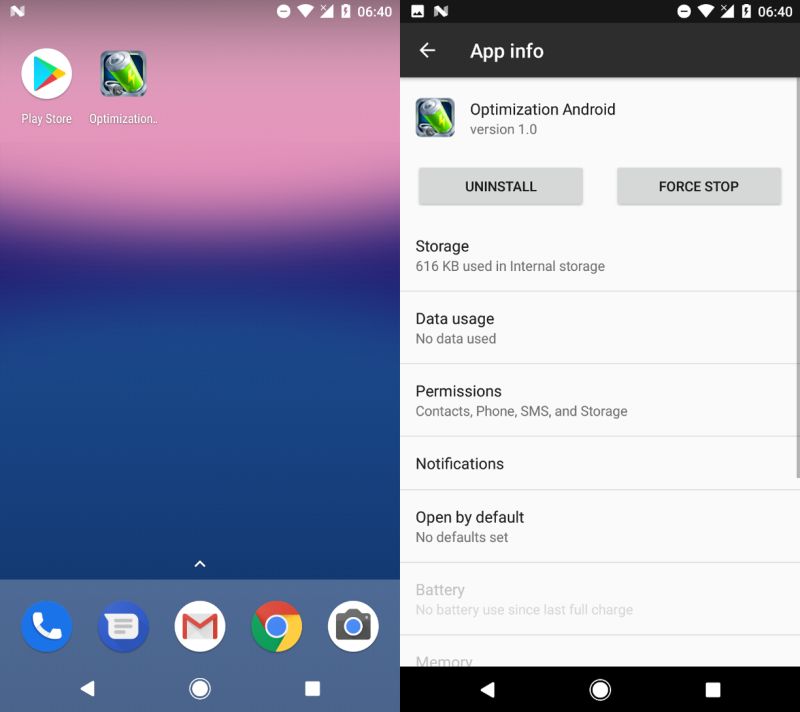

PayPal artık Türkiye’de hizmet vermese de PayPal’ın global yaygınlığı nedeniyle konu, tüm küresel internet kullanıcılarını ilgilendiriyor. Çünkü zararlı yazılım, kendini bir pil optimizasyon aracı (Optimization Android) olarak gizliyor ve Google Play harici uygulama mağazaları tarafından dağıtılıyor.

Nasıl çalışıyor?

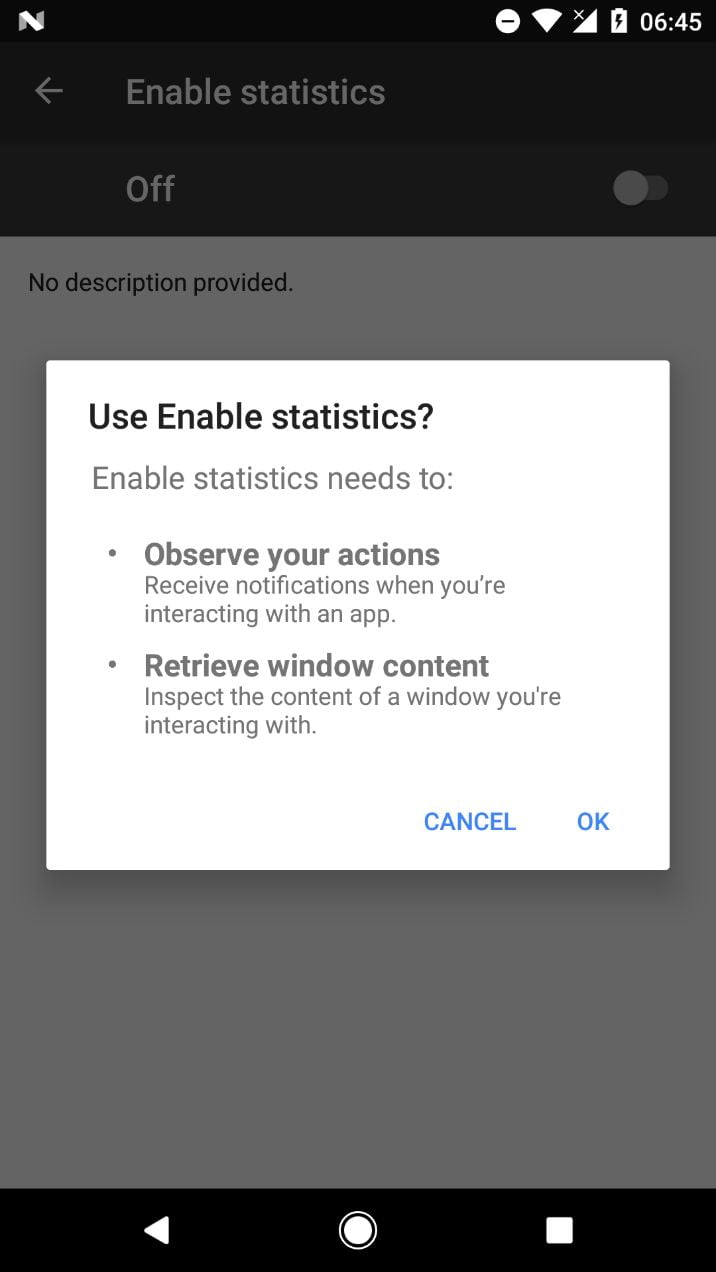

Kurbanların hesaplarından para çalma işlemi, kötü amaçlı ‘erişilebilirlik‘ hizmetinin etkinleştirilmesini gerektiriyor. Bu istek kullanıcıya zararsız gibi görünen “istatistikleri etkinleştir” talebiyle geliyor. Resmi PayPal uygulaması hedeflenen cihazda yüklenmişse, kötü amaçlı yazılım kullanıcıya bu uygulamayı başlatmasını isteyen bir bildirim gönderiyor. Kullanıcı bir kez PayPal uygulamasını açarak giriş yaptığında, zararlı erişilebilirlik servisi devreye giriyor ve kullanıcının gerçekleştirdiği tıklamaları taklit ederek saldırganın PayPal adresine para gönderiyor.

1000 Euro transfer etmeye çalıştı

ESET Güvenlik Araştırmacısı Lukas Stefanko’nun gerçekleştirdiği analiz sırasında uygulama 1000 Euro transfer etmeye çalıştı. Bununla birlikte, kullanılan para birimi kullanıcının konumuna da bağlıdır. Lukas Stefanko’nun tespitlerine göre tüm süreç yaklaşık 5 saniye sürüyor ve durumdan şüphelenmeyen bir kullanıcı için bu süre zarfında müdahale edebilmenin bir yolu yok. Çünkü kötü amaçlı yazılımın işleyişi, aslında giriş bilgilerini çalmaya dayanmıyor.

2018’in en iyi Android oyunları

Bunun yerine kullanıcıların resmi uygulamasına giriş yapmasını bekliyor ve aynı zamanda PayPal’ın iki faktörlü kimlik doğrulamasını (2FA) da atlatıyor. 2FA etkinleştirilmiş kullanıcılar, normalde giriş sırasında ekstra bir doğrulama aşamasını daha geçerlerken, bu truva atı saldırısında 2FA kullanmayan kullanıcılar kadar korunmasız duruma geliyorlar.

Saldırı birden fazla kez gerçekleşebilir

Saldırganlar, yalnızca kullanıcının hesap bakiyesi yetersiz ve hesaba bağlı bir ödeme kartı olmadığı durumlarda başarısız oluyor. Kötü amaçlı erişilebilirlik hizmeti, PayPal uygulaması her başlatıldığında etkinleştiriliyor. Yani saldırı birden çok kez gerçekleşebiliyor.

Türkiye’de en çok satan otomobil markaları – 2018

Truva atı başka işler de yapıyor

Android/Spy.Banker.AJZ adıyla etiketlenen bu yetenekli truva atı,

Google Play, WhatsApp, Skype, Viber ve Gmail gibi meşru sayfaların üzerini kaplayan ekranlar oluşturabiliyor ve kimlik avı amacıyla kredi kartı bilgilerini talep edebiliyor. “Android/Spy.Banker.AJZ“ ayrıca şunları da yapabiliyor:

- SMS mesajlarını kesmek, göndermek, silmek ve varsayılan SMS uygulamasını değiştirmek (iki aşamalı kimlik doğrulamayı devre dışı bırakmak için).

- Kişi listesini takip etmek.

- Arama yapmak ve iletmek.

- Yüklenen uygulamaların listesini edinmek.

- Uygulamayı yüklemek, yüklenen uygulamayı çalıştırmak.

Nasıl güvende kalınır?

PayPal’i hedefleyen truva atını yüklediyseniz, banka hesabınızı şüpheli işlemler için kontrol etmenizi ve internet bankacılığı şifrenizi/PIN kodunuzu ve Gmail şifrenizi değiştirmeyi düşünmenizi öneririz. Yetkisiz işlemleri olması durumunda, herhangi bir sorunu PayPal Çözüm Merkezine iletebilirsiniz.

Bu truva atı tarafından görüntülenen kilit kaplama ekranları nedeniyle kullanılamaz duruma gelen cihazlar için Android’in Güvenli Modu’nu kullanmalarını ve Settings > (General) > Application manager/Apps bölümünden “Optimization Android” adlı uygulamayı silmelerini öneriyoruz.