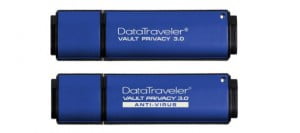

Güvenlik uzmanları, erişim yönetimi yazılımına enjekte edilen kötü amaçlı bir kod ile güvenli USB sürücülerin ele geçirilebildiğini tespit etti.

Söz konusu sürücü, Güneydoğu Asya’daki bir kamu kurumu tarafından hassas ortamlardaki makineler arasında dosyaları güvenli bir şekilde depolamak ve aktarmak için kullanılıyordu. Sürücü içine enjekte edilen kötü amaçlı kod, sürücünün güvenli bölümünde kayıtlı gizli dosyaları çalmak ve aynı zamanda bir USB solucanı gibi davranarak bulaşmayı aynı türden USB sürücülere yaymak üzere tasarlanmıştı.

Bu taktik, geçen yıl UTetris USB yönetim yazılımını kullanan ve güvenlik uzmanları tarafından TetrisPhantom‘a atfedilen sürücülerin ele geçirilmesine benzese de, son olayda sürücüye yerleştirilen kötü amaçlı kod yeni oluşuyla dikkat çekiyordu.

Diğer önemli bulgula :

Asya

- Daha önce Vietnamlı kuruluşları hedef almak için kullanılan P8 saldırı çerçevesini kullanan yeni saldırı yöntemleri tespit edildi. Enfeksiyonların çoğu Vietnam’daki finans kurumlarında gerçekleşirken, kurbanlardan biri imalat sektöründe faaliyet gösteriyordu.

Asya, Türkiye, Avrupa ve Rusya

- Awaken Likho, en az Temmuz 2021’den beri aktif olan ve öncelikle kamu kurumlarını ve yüklenicileri hedef alan bir APT kampanyası olarak dikkat çekiyor. Kaspersky bugüne kadar diğer ülkelerin yanı sıra Rusya, Hindistan, Çin, Vietnam, Tayvan, Türkiye, Slovakya, Filipinler, Avustralya, İsviçre ve Çek Cumhuriyeti’nde 120’den fazla hedef tespit etti. Daha önce saldırganlar yasal uzaktan yönetim aracı UltraVNC’nin kullanımına odaklanırken, Haziran 2024’te ortaya çıkarılan ve halen devam eden bir saldırı kampanyasında saldırganlar nihai yükü UltraVNC’den MeshAgent’a yönlendirdi. MeshAgent, farklı bir uzaktan yönetim aracı ve açık kaynaklı bir uzaktan yönetim sunucusu kullanıyor.

Afrika ve Asya

- Scarab grubu tarafından siber casusluk kampanyalarında yaygın olarak kullanılan bir araç olan Scieron arka kapısı, Afrika’daki bir kamu kurumunu ve Orta Asya’daki bir telekom sağlayıcısını hedef alan yeni bir kampanyada tespit edildi.

Orta Doğu

- MuddyWater, 2017 yılında ortaya çıkan ve öncelikli olarak Orta Doğu, Avrupa ve ABD’deki ülkeleri hedef alan bir APT aktörü. Yakın zamanda Kaspersky, MuddyWater APT grubunun yetkisiz girişlerde kullanılan ve bugün hala aktif olan VBS/DLL tabanlı implantları ortaya çıkardı. İmplantlar Mısır, Kazakistan, Kuveyt, Fas, Umman, Suriye ve BAE’deki birçok kamu kurumu ve telekom kuruluşunda bulundu.

- Tropic Trooper (diğer adıyla KeyBoy veya Pirate Panda), 2011 yılından beri faaliyet gösteren bir APT grubu. Grubun hedefleri arasında kamu kurumlarının yanı sıra Tayvan, Filipinler ve Hong Kong’da bulunan sağlık, ulaşım ve yüksek teknoloji sektörleri yer alıyor. Grubun 2024 yılında Mısır’daki bir kamu kurumuna saldırı düzenlediğini ortaya çıkardı. Saldırıda muhtemelen Çince konuşan aktörler tarafından kullanılan bir saldırı bileşeni tespit edildi.

Rusya

- 2021’de , VLC medya oynatıcısındaki güvenlik açıklarını kullanarak Rusya’daki devlet kurumlarını hedef alan ExCone adlı bir kampanya tespit edildi. Daha sonra Avrupa, Orta Asya ve Güneydoğu Asya’da da kurbanlar bulunduğu tespit edildi. 2022’de kimlik avı e-postaları bulaşma vektörü olarak kullanılmaya başlandı ve Pangolin Truva atının güncellenmiş bir sürümünün dağıtımında kullanıldı. Temmuz 2024’ün ortalarında saldırganlar ilk bulaşma vektörü olarak bir JavaScript yükleyicisi yerleştirmeye yöneldi ve Rus eğitim kurumlarına saldırdı.

Latin Amerika ve Asya

- Haziran ayında , daha önce bilinmeyen zararlı yazılımlar kullanarak Latin Amerika ve Doğu Asya’daki kamu kurumlarını hedef alan PassiveNeuron adlı aktif bir kampanya tespit etti. Güvenlik ürünleri yüklenmeden önce ele geçirilen sunuculara bulaşmak için nasıl bir yöntem kullanıldığı bilinmiyor. Operasyonda kullanılan implantlar bilinen kötü amaçlı yazılımlarla herhangi bir kod benzerliği paylaşmıyor. Bu nedenle bilinen bir tehdit aktörüne atfedilmesi şu an için mümkün değil. Kampanya çok yüksek düzeyde karmaşıklık gösteriyor.

Gelişmiş kalıcı tehditler (APT’ler), bir sisteme erişim sağlamak ve potansiyel olarak yıkıcı sonuçlar doğuracak şekilde uzun süre içeride kalmak için kullanılan sürekli, gizli ve sofistike bilgisayar korsanlığı tekniklerine karşılık geliyor.

APT’ler genellikle ulus-devletler ve büyük şirketler gibi kritik öneme sahip hedeflere yönelik olarak saldırılarını gerçekleştiriyor. Nihai amaçları, birçok siyah şapkalı saldırganın daha düşük seviyeli siber saldırıları gerçekleştirirken yaptığı türden gibi basitçe “dalma ve hızla ayrılma” tekniklerinin aksine, yerleştikleri yerde uzun süre boyunca kalarak bilgi çalmaya odaklanıyor.