Snake veya Uroburos olarak da bilinen Turla, devam etmekte olan en sofistike siber casusluk kampanyalarından biri. Yapılan en son Kaspersky Lab araştırmasında Epic’in Turla virüs bulaştırma mekanizmasının ilk aşaması olduğu görülüyor.

En azından 2012 yılından beri kullanılmakta olan “Epic” projesinin en yüksek hacimli etkinliğe Ocak-Şubat 2014’te ulaştığı gözlemlenmiş. 5 Ağustos 2014 tarihinde, yani çok kısa süre önce Kaspersky Lab, kullanıcılarından birine bu saldırının gerçekleştirildiğini tespit etti.

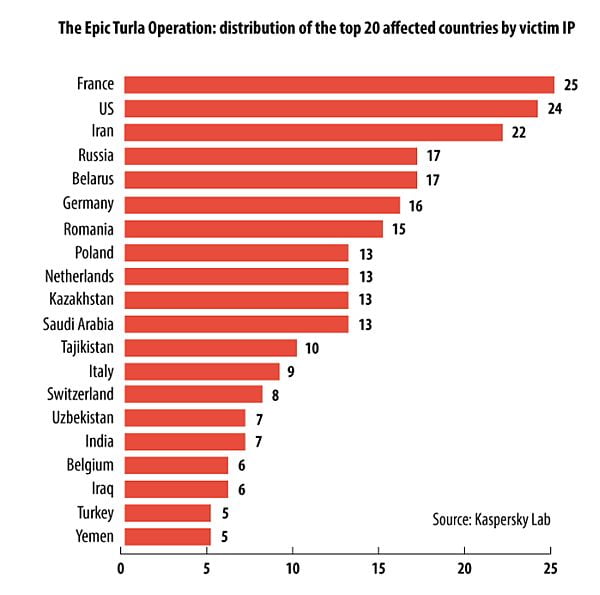

“Epic” zararlı yazılımının kurbanları şu kategorilere ayrılır: resmi kurumlar (İçişleri Bakanlığı, Ticaret Bakanlığı, Dışişleri Bakanlığı, istihbarat teşkilatları), elçilikler, ordu, araştırma ve eğitim kurumları ve ilaç şirketleri. Kurbanların çoğu Orta Doğu ve Avrupa’dan olmakla birlikte araştırmacılar, ABD dahil farklı bölgelerde de virüse rastlandığını açıklıyor. Kaspersky Lab uzmanları, Fransa’nın başını çektiği toplamda 45’ten fazla ülkede yüzlerce kurban IP’nin etkilendiğini gözlemlemiştir.

Kaspersky Lab’ın araştırmacıları Epic Turla’nın kurbanlarına virüs bulaştırmak için sıfır günlük açıklardan yararlanan yazılımlar, sosyal mühendislik ve sulama kanalı tekniklerinden (kurbanların ilgilendiği konuları içeren, saldırganlar tarafından ele geçirilmiş ve zararlı kodlar yaymak üzere yerleştirilmiş web siteleri) faydalandığını keşfetti. Örneğin Kaspersky Lab, toplamda 100 adetten fazla yerleştirilmiş web sitesi (sulama kanalı) gözlemlemiş. Web sitesi seçimi saldırganların özel ilgi alanlarını yansıtıyor. Örneğin virüs taşıyan İspanyolca web sitelerinin çoğu yerel resmi kurumlara ait.

Kullanıcı virüs kaptıktan sonra Epic arka kapısı derhal komut ve kontrol (C&C) sunucusuna bağlanarak kurbanın sistem bilgilerinin bulunduğu bir paket gönderiyor. Sistem ele geçirildiğinde saldırganlar, kurbandan bilgilerinin bir özetini alır ve buna dayanarak bir dizi yürütme komutu içeren önceden yapılandırılmış yama dosyaları yolluyor. Buna ek olarak saldırganlar, özel bir tuş kaydedici araç, bir RAR arşivcisi ve Microsoft DNS sorgu aracı gibi standart araçlar içeren özel yanal hareket araçları yüklüyor.

Turla’nın ilk aşaması. Analiz sırasında Kaspersky Lab araştırmacıları saldırganların, bazı antivirüs ürünlerince “Cobra/Carbon sistemi” ve ayrıca “Pfinet” olarak da adlandırılan daha sofistike arka kapılar yerleştirmek için Epic zararlı yazılımından faydalandıklarını gözlemlemişt. Bir süre sonra saldırganlar daha ileriye gitmiş ve “Carbon” yapılandırmasını farklı bir komut-kontrol sunucuları seti ile güncellemek için Epic eklentisini kullanmış.

Çin Hükümeti Microsoft Hakkında Konuştu