Kökeni 2010 yılı sonlarına kadar uzanan Crouching Yeti adlı siber casusluk kampanyası bugün de halen tehdit olmaya devam ediyor. Siber casuslar her gün yeni kurbanları hedeflerken, Türkiye de tehdit altında.

Crouching Yeti halen aktif ve de kurban listesini genişletmek istiyor. Kaspersky Lab, şirketin Global Araştırma ve Analiz Ekibi (GReAT) tarafından yapılan, Crouching Yeti olarak bilinen siber casusluk kampanyasına ilişkin detayları açıkladı. Kökeni 2010 yılı sonlarına kadar uzanan ve bugün de kesinlikle hala hayatta olan kampanya her gün yeni kurbanlarını arıyor.

Birçok farklı sektörü tehdit ediyor

Energetic Bear/Crouching Yeti, çok sayıda gelişmiş sürekli tehdit (APT) kampanyasına dahil oldu. Kaspersky Lab’ın araştırmasına göre kurbanlarının, önceden düşünüldüğünden çok daha geniş bir aralıkta işletmeler olduğu görülüyor. Kurbanlar büyük oranda endüstriyel/makine, üretim, ilaç, inşaat, eğitim ve bilgi teknolojileri sektörlerinden.

Bilinen kurbanların toplam sayısı dünya çapında 2800’den fazla. Bunların arasında Kaspersky Lab araştırmacılarının tanımlamayı başardığı 101 organizasyon da bulunuyor. Bu kurban listesi, Crouching Yeti’nin stratejik hedeflere olan ilgisini ortaya koysa da aynı zamanda çok sayıda çok bilinmeyen diğer kurumlardaki bazı gruplarla da ilgilendiğini gösteriyor. Kaspersky Lab uzmanları, bu grupların ikincil kurbanlar olabileceğine, ancak yine de Crouching Yeti’yi yalnızca oldukça belirli bir alanda üst düzey hedefleri olan bir kampanya olarak değil, aynı zamanda farklı sektörlerde çıkarları olan geniş bir kampanya olara yeniden tanımlamanın mantıklı olabileceğine inanmakta.

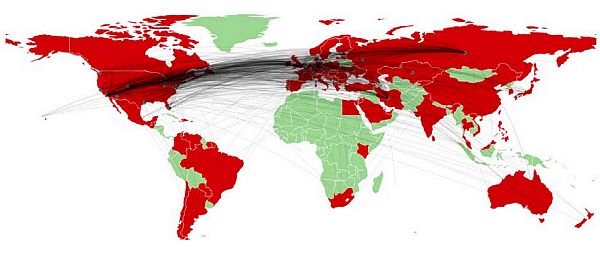

Saldırıya uğrayan kuruluşlar çoğunlukla Amerika Birleşik Devletleri, İspanya ve Japonya’da bulunurken, Almanya, Fransa, İtalya, Türkiye, İrlanda, Polonya ve Çin’de de kurbanlar oldu. Bilinen kurbanların niteliği göz önüne alındığında, saldırıların temel etkisinin ticari sırlar ve teknik bilgi gibi oldukça hassas bilgilerin ortaya çıkması olduğu görülmüş.

Crouching Yeti’nin sofistike bir kampanya olduğunu söylemek zor. Örneğin, saldırganların günlük açıklardan yararlanan yazılımlar yerine İnternet üzerinde yaygın olarak bulunan açıklardan yararlanma amaçlı kodlar kullandıkları görülmüş. Yine de bu durum, kampanyanın birkaç yıl boyunca radar altında kalmasına engel olmamış.

Kaspersky Lab araştırmacıları, ihlal edilen sistemlerden değerli bilgileri toplama amacıyla saldırganlar tarafından kullanılan beş adet zararlı yazılım olduğuna dair kanıt buldular:

- Havex trojanı

- Sysmain trojanı

- ClientX arka kapısı

- Karagany arka kapısı ve ilişki çalan yazılımlar

- Yanal hareket ve ikinci aşama araçlar

En yaygın olarak kullanılan araç, Havex Trojanı oldu. Kaspersky Lab araştırmacıları bu zararlı programın toplam 27 farklı sürümünü ve endüstriyel kontrol sistemlerinden veri toplama amaçlı araçlar da dahil olmak üzere çeşitli ek modüller olduğunu keşfetti. Kaspersky Lab ürünleri, bu kampanyada kullanılan tüm zararlı yazılım türevlerini tespit ediyor ve ortadan kaldırıyor.

Crouching Yeti tarafından kullanılan Havex ve diğer zararlı yazılım araçları, komuta ve kontrol için, hacklenmiş web sitelerinden oluşan büyük bir ağa bağlanıyor. Bu siteler, kurbanlara ait bilgileri barındırır ve ilave kötü amaçlı yazılım modülleri ile birlikte virüs bulaşmış sistemlere komut hizmeti veriyor. Mevcutta Havex Trojanı’nın, saldırganın belirli endüstriyel BT ortamlarından veri toplamasını ve yayınlamasını sağlayan çok özel iki modüle sahip olduğu bilinmekte.

Kökeni gizemli

Kaspersky Lab araştırmacıları, bu kampanyanın arkasındaki suçluların ulusal kökenini işaret edebilecek bazı meta özellikler olduğunu gözlemlemiş. Özellikle, 154 adet dosyada zaman damgası analizi yapılmış ve örneklerin çoğunun 06:00 ve 16:00 UTC arasında derlendiği sonucuna varılmış. Bu da Doğu Avrupa’nın yanı sıra Avrupa’daki herhangi bir ülkeyi işaret edebilir.

Uzmanlar ayrıca aktörün dilini de analiz etti. Analiz edilen kötü amaçlı yazılımda bulunan dizeler (anadili İngilizce olmayanlar tarafından yazılmış) İngilizce. Bu kampanyayı analiz etmiş birçok araştırmacının aksine Kaspersky Lab uzmanları, bu aktörün Rus kökenli olduğu gibi kesin bir sonuca ulaşamamış. Neredeyse 200 adet kötü niyetli ikili dosyanın ve ilgili operasyonel içeriğin tamamında, Kaspersky Lab’ın Red October, Miniduke, Cosmicduke, Snake ve TeamSpy araştırmaları sonucu belgelediği bulguların aksine, Kiril içeriğin (veya çevirisinin) eksikliği mevcuttur. Ayrıca, Fransızca ve İsveççe konuşulduğuna dair ipuçları da bulunmuş.